CAN总线加密的Trillium将可能成为汽车安全防护的好把式

一直以来,大家都认为CAN总线几乎是没法保护的。但Trillium的SecureCAN显然打破了这个“迷信”。

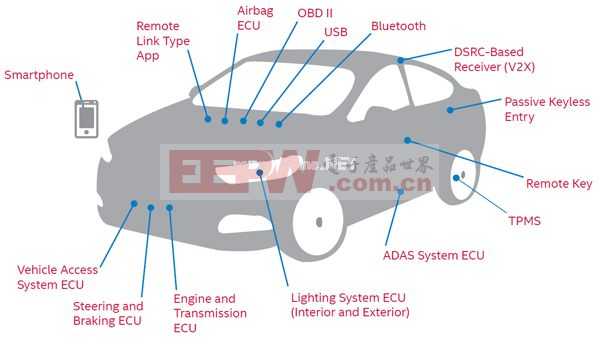

汽车安全领域的技术产品正在变得炙手可热。大量创业公司涌入,潜心技术开发的同时,都期待着能成为大公司收购的下一个目标。去年夏天,白帽黑客查理·米勒和老搭档克里斯·瓦拉塞克入侵了一辆Jeep切诺基。几乎是同一时间,通用安吉星的RemoteLink系统被爆安全漏洞,黑客利用系统网关能够远程操控车门解锁,发动机启停。下图是英特尔公布的目前联网汽车上暴露出的15个最容易被黑客利用的攻击面。

因此,照目前的形势来看,车企和供应商在智能互联、自动驾驶汽车上投入的精力越多,他们对安全的重视程度就越高,而网络安全对汽车产业朝着智能化、自动化方向发展更是起到举足轻重的作用。

车云菌在去年《CES前瞻:2016年,这七家「小公司」才是汽车科技的风向标》这篇文章中曾介绍过日本创业公司Trillium,对它的汽车安全防护工具「SecureCAN」进行了简单说明。而如今车联网、自动驾驶发展正盛,作为专注于汽车安全领域的创业公司,Trillium是如何看待智能互联汽车的安全问题的?它的产品有何竞争力?未来又会采取怎样的技术发展路线?别着急,我们和Trillium的首席执行官David M. Uze聊了聊,下面一定有你想要的答案。

嗨,这就是Trillium

Trillium由前飞思卡尔日本分公司总裁David Uze创办,总部位于日本名古屋市。去年秋天,Trillium带着「SecureCAN」技术“闯入”汽车安全领域。这款叫做「SecureCAN」的汽车安全防护工具,它既能为CAN总线加密同时也可进行密钥管理,保护系统的有效载荷不超过8个字节。这项技术的关键在于,SecureCAN能够在“8 字节”的范围内对数据进行处理,并没有使用AES加密算法Rijndael需要的128bit加密位。

Uze认为由于缺少面向ECU网络的安全解决方案,而CAN又是汽车系统中原生未加密的总线,并不经过任何安全处理。因此,黑客完全可以通过CAN总线获取控制汽车转向、刹车等功能的权限。正因如此,CAN总线也变成了很多黑客肆意作乱的「乐土」。此外,局域互联网络LIN中的保护间隙,通常用来控制后视镜、车窗或天窗,很有可能成为黑客入侵CAN总线的“后门”。

长期以来,几乎整个汽车界都有这样的共识:CAN总线是没法保护的。两方面的原因,其一,ECU的计算处理能力不足;其二,车载网络的带宽有限。有些LIN总线使用的MCU甚至是16bit或8bit,但AES使用的加密算法只能处理16字节区块的数据,这意味着很多时候LIN总线根本就是处在“裸奔”的状态。

David Uze在接受记者采访时介绍,由于使用了超轻重量的块加密器,SecureCAN能够对CAN和LIN总线信息进行实时加密。而值得一提的是,其中对称的区块加密器和密钥管理系统又使得SecureCAN能够在1毫秒的阀值内完成「加密、传输和解密」过程。这对汽车CAN总线能否实时加解密,至关重要。

自去年秋季推出SecureCAN样品之后,Trillium这一年都在不断地完善这款安全防护工具。尽管最初的SecureCAN样品使用了ARM Cortex M4处理器,但由于芯片供应出了问题,Trillium之后不得不选择ARM Cortex M0/M01,但失去了浮点运算却还想要实现SecureCAN预设的功能,对Trillium而言实在是个不小的挑战。

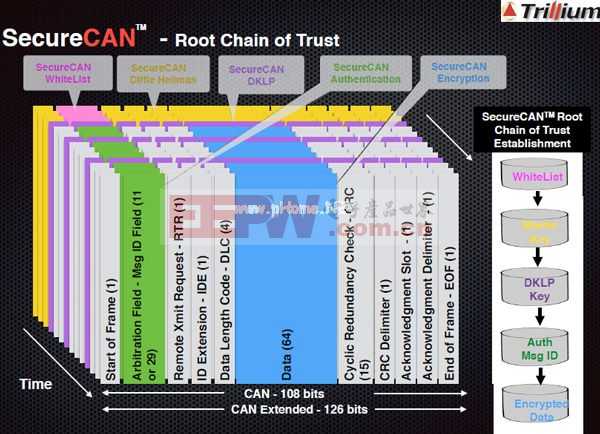

据车云菌了解,最新的SecureCAN测试版本增加了公共密钥技术,使用Diffie-Hellman密钥交换算法来生成密钥。下图为SecureCAN的信任链root。

SecureCAN只是第一步

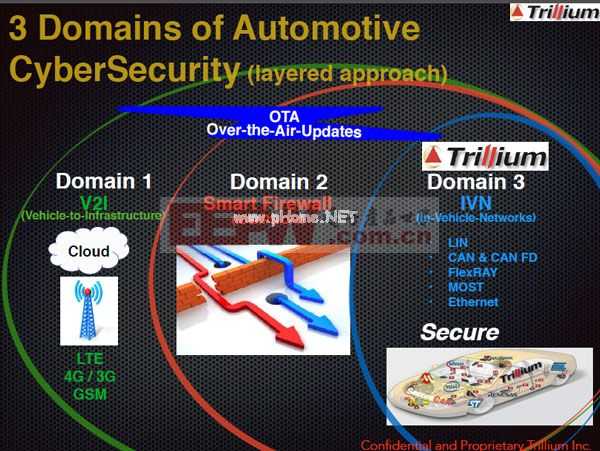

显然Trillium的「SecureCAN」技术方案已经解决了之前认为是“不可能”的问题。不过David Uze同时也预见到了OEM主机厂和一级供应商提出的更高要求。他们希望得到一整套的安全防护技术解决方案,不仅仅是车载网络,像V2V/V2I通讯、 OTA升级系统、智能防火墙等都能得到严密的保护。

2016年6月30日,Trillium拿到了500万美金A轮融资,自然它的产品目标也“水涨船高”。除CAN总线外,Trillium也在努力将 FlexRay和LIN总线的保护纳入整个车载网络防护体系中。此外,Uze表示Trillium利用这笔投资对现有的工程资源进行了整合,为保证所有的项目均能并行运营,这其中包括入侵探测和防护系统(IDS/IPS)、OTA软件升级解决方案的研发。

按照Uze为Trillium设定的目标,Trillium未来将提供一系列基于“同一平台、统一API端口”开发的汽车安全技术。SecureCAN将于本月展开实车测试。一辆日系车(Uze拒绝透露品牌及车型)将搭载Trillium的SecureCAN/以太网技术。明年一月份,Trillium将在车内展开SecureFlexRay/LIN技术的测试工作。(FlexRay总线通常用来传输和ADAS传感器相关的数据)。此外,根据Trillium的规划,最晚将于2017年底开始进行入侵探测和防护系统(IDS/IPS)、OTA空中升级技术的测试。

汽车网络安全涉及的三大领域

汽车信息安全的多重攻防战

不过Uze也表示“保护CAN总线并非汽车产业应对网络安全问题的唯一良策”。他认为对未来的互联汽车而言,应采取多种不同的安全防护措施。

此前,在问及对“CAN总线加密”的看法时,恩智浦汽车事业部安全架构师Timo van Roermund表示,“密钥管理是其中最重要的一部分,特别是在用来保护ECU之间互传信息时,十分关键”。不过Roermund也指出,不同的主机厂可能会选择不同的车内网络架构管理方案,而密钥管理也并无所谓的“标准方法”可言。

下面是车云菌整理的一些,目前主机厂和供应商采取的,较为主流的网络安全防护措施。

1. 使用防火墙将车内电子系统和外部交互界面隔离;

2. 使用较为严格的访问控制机制,只对已知或已授信的来源开放或半开放车内系统的访问权限;

3. 进一步对车内网络进行改造,将其中具有相同临界值的系统放置于独立的网络中,最好将一些涉及安全的关键系统隔离开来;

4. 使用密码系统(验证或编码加密)保护车内系统流通的数据;

5. 使用入侵探测/防护系统(IPS/IDS)对潜在黑客攻击进行探测预警;

6. 使用安全启动、升级及其他措施保护ECU(微型控制器和其他软件)。

评论